BSI KRITIS-VERORDNUNG VS. BSI IT-GRUNDSCHUTZ | tenfold IAM | Whitepaper "IAM IN DER BSI-KRITISVERORDNUNG" | tenfold Webinare IAM | Netzwerkzugangskontrolle (NAC) | Whitepaper "INTEGRATION VON TENFOLD UND MACMON"

Identity Access Management in der BSI Kritisverordnung

Es gibt heutzutage kaum einen gesellschaftlichen Bereich, der nicht von digitalen Prozessen durchdrungen ist. Auf der einen Seite erreichen wir dadurch einen nie dagewesenen Grad an Effizienz. Auf der anderen Seite machen wir uns aber auch verwundbar. Denn es war nie zuvor so einfach, ohne jede physische Gewalt katastrophale Schäden anzurichten.

Um diesen Gefahren entgegenzuwirken, hat das BMI 2009 die Verordnung zum Schutz Kritischer Infrastrukturen erlassen.

Aber welche Rolle Identity und Access Management im Rahmen der durch das BMI definierten Bedrohungskategorien?

Und welche Änderungen an der BSI-Kritisverordnung gibt es durch das erste IT-Sicherheitsgesetz, das IT-Sicherheitsgesetz 2.0 und die Kritisverordnung 2.0?

BSI KRITIS-Verordnung vs. BSI IT-Grundschutz

Die BSI-Kritisverordnung und der BSI IT-Grundschutz sind nicht deckungsgleich. Mit dem IT Grundschutz gibt das BSI Unternehmen, Behörden und andere Institutionen aller Größen eine pauschalisierte Vorgehensweise für den Schutz ihrer Informationstechnik an die Hand. Die Umsetzung ist jedoch nicht verpflichtend.

Die BSI-Kritisverordnung hingegen zielt ausschließlich auf den Schutz der Kritischen Infrastrukturen ab. Die Umsetzung (z.B. mithilfe der branchenspezifischen Sicherheitsstandards) ist für Unternehmen, die die jeweiligen Schwellenwerte erreichen, verpflichtend.

Am 28. Mai 2021 ist das IT-Sicherheitsgesetz 2.0 (IT-SiG 2.0) offiziell in Kraft getreten, das neue Sicherheitsanforderungen an die Betreiber kritischer Infrastrukturen stellt, einige Schwellenwerte für kritische Infrastrukturen anpasst und das BSI mit neuen Kompetenzen ausstattet.

Zu den Änderungen durch das IT-Sicherheitsgesetz 2.0 sowie damit verbundene Rechtsverordnungen zählen etwa:

- Die kritischen Infrastrukturen werden um die Branche Abfallentsorgung erweitert.

- Die in der KRITIS-Verordnung definierten Meldepflichten werden auf Bereiche im öffentlichen Interesse (z.B. die Rüstungsindustrie und die Verschlussdaten-IT) ausgeweitet.

- Betreiber kritischer Infrastrukturen werden verpflichtet, Systeme zur Angriffserkennung (sog. Intrusion Detection Systems (IDS)) einzusetzen und außergewöhnliche Störungen und andere Risikoquellen an das Bundesamt für Informationssicherheit zu melden.

Warum Kritis IAM braucht

Das rasante Wachstum von Cloud- und Mobiltechnologien und der Ausbau digitaler Lieferketten und Ökosysteme haben dafür gesorgt, dass die Grenzen zwischen On-Premise- und Cloud-Diensten immer mehr verschwimmen.

Während diese Entwicklung auf der einen Seite begrüßenswert ist, bedeutet sie zugleich aber auch, dass die digitalen Ressourcen von Unternehmen und anderen Einrichtungen verwundbarer sind als jemals zuvor. Die traditionelle Abgrenzung von Unternehmensnetz und World Wide Web löst sich zunehmend auf und stellt das IT-Sicherheitsmanagement vor enorme Herausforderungen. Vor diesem Hintergrund hat sich die Identität als die einzige Konstante und die zuverlässigste Kontrollinstanz zur Absicherung der eigenen digitalen Ressourcen herauskristallisiert.

IT-Sicherheitsmanagement ohne Identitäts-Management ist heute nicht mehr denkbar.

Aus diesem Grund sollten KRITIS-Betreiber die lückenlose Absicherung der Identities in ihrer Einrichtung priorisieren, BEVOR sie die Implementierung von Sicherheitskonzepten und -software, die auf diesen Identities basieren, in Angriff nehmen.

Die Implementierung einer Software für Identity und Access Management ist daher ein sinnvoller erster Schritt, um die Vorgaben der BSI-KRITIS-Verordnung zu erfüllen.

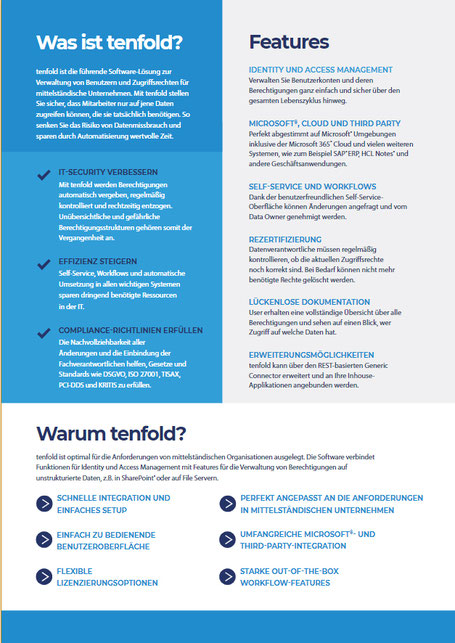

über tenfold

next generation acess management

Mit tenfold steuern Sie Benutzerkonten und Berechtigungen in allen Systemen über eine zentrale Plattform. Die automatische Verwaltung digitaler Identitäten stellt sicher, dass Benutzer zu jeder Zeit auf genau die Daten und Systeme zugreifen können, die sie wirklich brauchen.

So verbindet tenfold optimalen Schutz für sensible Daten mit komfortabler Benutzerverwaltung und maximaler Transparenz. Von Self-Service-Funktionen für Endanwender über Reporting-Tools für Admins vereinfacht tenfold IT-Prozesse auf allen Ebenen – und das im eigenen Netzwerk, in hybriden Umgebungen und in der Cloud!

VORTEILE VON TENFOLD IM ÜBERBLICK:

- Verlässlicher Schutz vor Cyberangriffen und Datendiebstahl

- Weniger Aufwand dank Automatisierung und Self-Service-Tools

- Nachweisbare Compliance durch Change Tracking und historische Daten

ICH MÖCHTE TENFOLD TESTEN:

[GRATIS WHITEPAPER] IAM in der BSI-Kritisverordnung

Fordern Sie hier das Whitepaper "IAM IN DER BSI-KRITISVERORDNUNG" von tenfold an👇.

Bitte senden Sie mir das Whitepaper per E-Mail.

[WEBINARE] IAM von tenfold

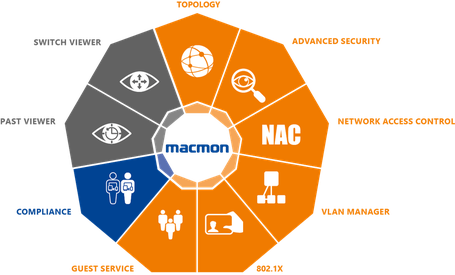

NETZWERKZUGANGSKONTROLLE (NAC)

DER TECHNOLOGIEFÜHRER FÜR IHRE NETZWERKSICHERHEIT

Mit macmon Network Access Control wissen Sie jederzeit, welche Geräte sich in Ihrem Netzwerk befinden und können Ihre eingesetzten PCs, Drucker, Laptops, medizinischen und technischen Geräte jederzeit effizient überwachen und vor unbefugten Zugriffen schützen. Gast- und Mitarbeitergeräte (BYOD) können über das Gästeportal, mithilfe eines dynamischen Managements der Netzwerksegmente, einfach und sicher zugelassen werden.

Tenfold & macmon – ein starkes Team Für die Einhaltung der IT-Sicherheitsstandard im KRITIS-Umfeld

Tenfold bietet die Möglichkeit einen Mitarbeiter samt zugewiesener Ressourcen zu sperren, sollte dieser z. B. das Unternehmen unerwartet verlassen.

Durch die damit verbundene direkte Sperrung des AD-Kontos wird innerhalb von macmon damit gleichzeitig dafür gesorgt, dass auch über das macmon BYOD-Portal registrierte Mitarbeitergeräte keinen Zugriff zum Netzwerk mehr erhalten.

WAS KANN DAS TENFOLD MACMON NAC PLUGIN?

- Vergabe der Berechtigung, um das macmon Portal nutzen zu können, um eigene Netzwerkgeräte (BYOD) registrieren zu dürfen.

- Entzug der Berechtigung, um eigene Netzwerkgeräte registrieren zu dürfen.

- Die in macmon registrierten Geräte werden regelmäßig nach tenfold synchronisiert und sind anschließend als Ressourcen der betreffenden Person zugeordnet.

- Geräte können in tenfold entfernt werden, was zur Entfernung der Geräteregistrierung in macmon führt.

Whitepaper "integration von tenfold und macmon"

Sie wünschen ein Angebot? Dann freuen wir uns auf Ihre Anfrage über unser Formular 👉

_________________________________________________

Sie haben Fragen zum Thema IAM/NAC?

Dann vereinbaren Sie einen Online Termin über unser Buchungstool >> oder rufen uns gerne an unter:

+49 (0)7171 18572 16

Gerne beraten wir Sie persönlich, um die für Sie passende Lösung zu finden.

*Bitte beachten Sie, beim Klicken auf diesen Button werden ggf. Daten von google geladen ohne Ihre Zustimmung.